Lorsqu'il s'agit de votre disque dur externe ou de votre disque dur à état solide (SSD), les problèmes de déconnexion constante peuvent être tout aussi ennuyeux, en particulier lorsque vous essayez d'accéder à des données importantes.

Ne vous laissez pas piéger par les attaques d'hameçonnage par courrier électronique

Par Chris Rosa, gourou de l'informatique

Chaque jour, un grand nombre de personnes intelligentes se font berner par quelque chose qui semble authentique. Les attaques de phishing et de logiciels malveillants sont conçues pour vous dérober quelque chose d'important et tirer profit du vol. Ce type d'attaque vise aussi bien les particuliers que les entreprises. Poursuivez votre lecture pour découvrir ce qu'est l'hameçonnage et comment vous protéger, vous et votre entreprise, des tentatives d'hameçonnage.

L'année dernière, Google a mené une étude examinant comment les mots de passe sont volés et les comptes d'utilisateurs détournés par les pirates. Les chercheurs ont constaté que les escroqueries par hameçonnage représentaient la plus grande menace pour les utilisateurs :

En classant le risque relatif pour les utilisateurs, nous avons constaté que l'hameçonnage représentait la plus grande menace, suivi par les enregistreurs de frappe et enfin par les atteintes aux droits des tiers.

Il est intéressant de noter que les atteintes à la vie privée de tiers ont souvent pour origine des courriels d'hameçonnage. Le tiers ou l'entrepreneur est infecté et des informations sont recueillies sur les clients de l'entreprise. Ces informations sont ensuite utilisées pour reproduire la même escroquerie sur les nouveaux courriels collectés.

Le phishing touche aussi bien les comptes de messagerie personnels (Gmail et Yahoo) que les comptes professionnels. Lorsque ces courriels usurpés parviennent à atteindre des courriels professionnels, c'est toute l'entreprise qui peut être compromise, y compris les informations relatives aux employés et aux clients. Un exemple récent est celui du mois d'août Infraction à la législation sur la santé de Legacy dans laquelle 38 000 dossiers de patients ont été compromis.

Qu'est-ce que l'hameçonnage ?

Se protéger des pirates informatiques devrait Soyez simple : N'ouvrez pas les courriels d'inconnus. Méfiez-vous des liens ou des pièces jointes provenant de sources inconnues.

Voici le problème : le pirate qui s'apprête à vous envoyer un message veut vous faire croire que tout va bien et que tout est normal. Il veut que vous lui fassiez confiance. Il se déguise donc de manière à ce que vous lui fassiez confiance.

La ruse commence généralement par un courriel qui semble provenir d'une personne que vous connaissez ou d'une entreprise familière. Il peut même être envoyé directement depuis l'adresse électronique d'un ami qui a été piratée ou même usurpée pour donner l'impression qu'il provient de votre propre adresse. Le message contient des liens qui semblent normaux, mais qui sont en fait une ligne directe vers le désastre.

Certaines usurpations sont faciles à identifier. Par exemple, un courriel envoyé par une personne que vous connaissez contient un lien dans le corps du message et un texte court et impersonnel tel que "J'ai pensé que ce lien pourrait vous intéresser". Ne cliquez pas dessus ! Envoyez un message à votre ami pour lui demander s'il a envoyé ce courriel ou supprimez-le tout simplement.

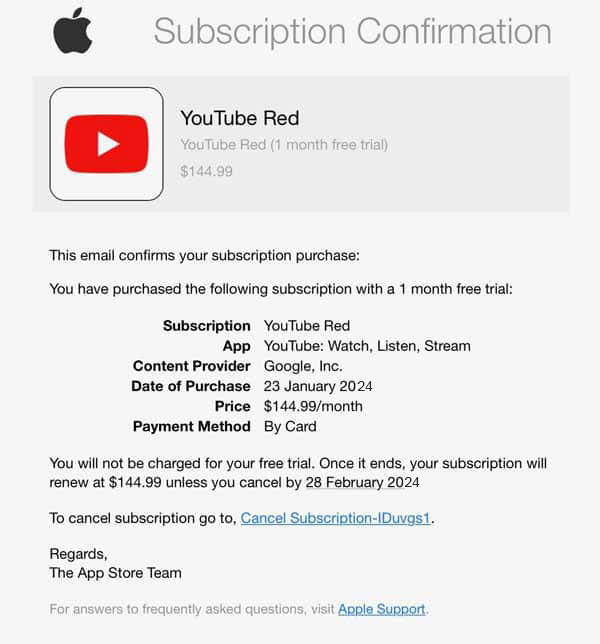

D'autres escroqueries sont beaucoup plus difficiles à reconnaître. Un bon exemple, devenu courant, est l'escroquerie par hameçonnage de l'abonnement à l'App Store. Ces courriels ressemblent à des messages légitimes d'Apple vous informant que votre abonnement à prix élevé (parfois de manière comique) est confirmé et vous proposant un bouton d'annulation. Si vous cliquez sur ce bouton, vous serez redirigé vers un site Apple ressemblant à s'y méprendre à celui d'Apple et demandant des informations d'identification. Ne vous laissez pas abuser ! Parmi les autres exemples d'escroqueries à l'abonnement, citons les escroqueries aux logiciels antivirus (tels que Norton, MacAfee ou Symantec) et les abonnements à GeekSquad. Ces escroqueries peuvent inclure des numéros de téléphone à appeler.

Collecte d'informations

Lorsque l'objectif est de recueillir vos informations personnelles, il y a généralement une offre de quelque chose de valeur en échange d'un clic sur un lien dans votre courrier électronique. En cliquant sur ce lien, vous accédez à une page déguisée en site web familier, tel que Paypal, Google ou même votre banque. À partir de là, vous êtes incité à fournir des informations précieuses :

- Informations sur la carte de crédit

- Informations sur le compte bancaire

- Informations sur le login et le mot de passe

- Tout autre élément susceptible d'être utile

Parfois, le courriel de phishing envoyé a pour but de vous prendre au dépourvu et de vous effrayer pour que vous cliquiez sur un lien. Un exemple courant est un courriel indiquant qu'un prédateur d'enfants s'est installé dans votre quartier. L'objectif final est cependant le même.

Il se peut que vous ne vous rendiez compte de ce type d'attaque que quelques heures, quelques jours, voire quelques semaines plus tard. À ce moment-là, il peut être trop tard pour prendre des contre-mesures efficaces.

Logiciels malveillants

Comme les escroqueries par hameçonnage ci-dessus, les logiciels malveillants (abréviation de logiciel malveillant) sont souvent envoyées à votre adresse électronique sous la forme d'un message provenant d'une entreprise, d'un collègue ou d'un ami de confiance. Elles comportent parfois des liens dans le corps du message et parfois des pièces jointes que vous devez ouvrir ou télécharger.

Si vous cliquez sur le lien ou ouvrez la pièce jointe, vous téléchargez un logiciel malveillant qui peut ouvrir votre ordinateur et son contenu à un inconnu. Le voleur peut travailler silencieusement en arrière-plan et voler des fichiers et des données à votre insu. La pièce jointe que vous ouvrez peut également télécharger un outil d'accès à distance (RAT) qui permet au malfaiteur de contrôler entièrement votre ordinateur. Parfois, les infiltrés plantent des ransomwareun bogue qui crypte l'ensemble du disque. Les criminels exigent ensuite le paiement d'une rançon pour vous permettre d'accéder à vos propres fichiers !

Souvent, ce type d'attaque peut se propager d'un ordinateur à d'autres ordinateurs connectés au même réseau. De là, les pirates peuvent collecter des informations stockées sur l'ordinateur d'un collègue ou même sur le serveur de l'entreprise.

La situation s'aggrave

Dans une étude réalisée par Wombat SecurityEn 2017, 76 % des organisations interrogées ont admis avoir subi des attaques de phishing. Lorsqu'elles réussissent, les attaques de phishing entraînent des infections de logiciels malveillants, des compromissions de comptes et des pertes de données. Selon Trend MicroLes attaques contre les entreprises devraient augmenter de plus de $9 milliards en 2018.

Parmi les autres informations susceptibles d'être dérobées figure votre carnet d'adresses, que les voleurs utiliseront pour envoyer des courriels à vos amis et à vos contacts professionnels (en se faisant passer pour vous), puis pour infiltrer leurs systèmes afin de perpétuer le cycle du vol.

Il s'agit d'un scénario presque sans fin, à moins que vous ne vous protégiez d'abord avec un logiciel de sécurité adéquat et quelques mesures défensives de bon sens.

Protégez-vous et protégez votre organisation

Au minimum, installez un logiciel anti-virus et anti-spam commercial et tenez-le à jour. Ces logiciels doivent être installés sur tous les ordinateurs que vous ou votre entreprise utilisez. Vous devez également utiliser une sécurité Internet solide, en commençant par un pare-feu puissant.

Le Institut AV-TESTun organisme de test indépendant pour la sécurité informatique, fait un excellent travail en ventilant ses conclusions en fonction des besoins (entreprise, utilisateur privé, Mac, Windows, appareils mobiles, etc.)

Toujours mettre à jour et toujours appliquer les correctifs. Au fur et à mesure que les éditeurs de logiciels détectent des vulnérabilités dans leurs produits, des mises à jour et des correctifs sont développés et distribués. Il s'agit probablement de la mesure de sécurité la plus simple que vous puissiez prendre : il suffit d'activer les mises à jour automatiques.

Mais même le meilleur logiciel de sécurité ne vous protégera pas des répercussions de toutes les attaques de phishing. La chose la plus importante que vous puissiez faire est de vous informer, ainsi que votre famille et vos employés, sur la manière de reconnaître et d'éviter les attaques de phishing. Voici quelques conseils :

- Liens frauduleux : Passez votre souris sur les liens placés dans les courriels que vous recevez. Vous verrez ainsi l'adresse réelle à laquelle le lien vous renvoie. Si l'adresse réelle de l'hyperlien n'est pas la même que l'adresse affichée dans le courriel, il s'agit probablement d'un message frauduleux ou malveillant. Ne cliquez pas sur le lien. Des sites comme virustotal.com peut vous aider à vérifier les adresses URL suspectes sans vous soumettre à un pirate informatique.

- Trop beau pour être vrai : Vous avez probablement entendu parler de la tristement célèbre Escroquerie au prince nigérianIl s'agit d'une escroquerie dans laquelle l'expéditeur d'un message se fait passer pour un prince nigérian qui a besoin de votre aide pour transférer de l'argent en échange d'une grande partie de cet argent. Si un inconnu vous propose de l'argent en échange d'une action minime de votre part, ou une grosse somme d'argent en échange d'un petit investissement, il y a de fortes chances qu'il s'agisse d'une escroquerie.

- De la part du gouvernement : Les agences gouvernementales prennent rarement, voire jamais, contact par des méthodes électroniques (courriel, texte ou téléphone). L'IRS, par exemple, ne prend contact qu'avec les services postaux américains. Si vous recevez un courriel d'une agence gouvernementale, il s'agit probablement d'une escroquerie. Ne répondez pas au courriel, ne cliquez sur aucun lien et n'ouvrez aucune pièce jointe. Appelez plutôt l'agence et posez des questions sur le message. N'utilisez pas le numéro indiqué dans le courriel ; recherchez plutôt un numéro de téléphone vérifié.

- Le message demande des informations sur le compte : Si votre banque ou votre société de carte de crédit vous contacte, c'est qu'elle possède déjà les informations relatives à votre compte et qu'elle ne vous demandera pas de les lui envoyer. Il s'agit certainement d'une escroquerie. Si vous n'êtes pas sûr, appelez le numéro figurant au dos de votre carte bancaire ou de votre carte de crédit et posez-leur des questions sur le courriel.

Exemple concret

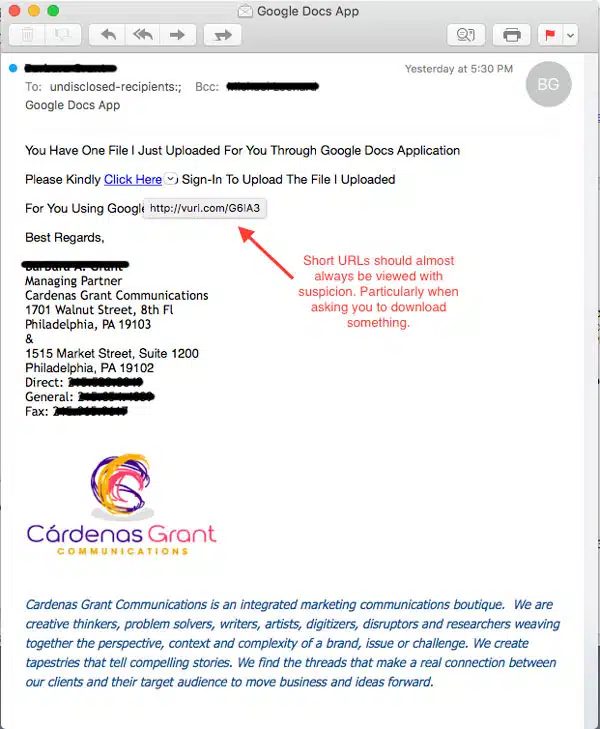

Voici un exemple de demande de renseignements par courriel suspect envoyé à un compte de courriel de DriveSavers.

Le courriel contenait un lien Internet qui ressemblait à l'interface habituelle de Google Apps. Cependant, en passant le curseur sur le lien suspect, une adresse différente apparaissait, qui s'avérait être un site malveillant connu.

Après avoir examiné cette URL avec quelques services tels que virustotal.comNous avons constaté qu'il était considéré comme un site malveillant.

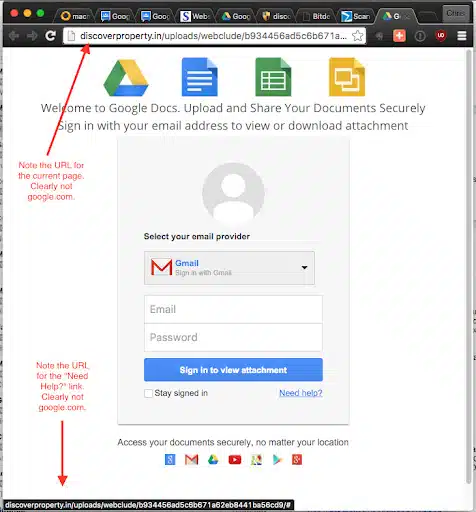

Nous avons poursuivi nos recherches en ouvrant l'URL sur un système sécurisé. Le lien menait à un site conçu pour ressembler à la page de connexion de Google Docs. L'un des signes révélateurs qu'il ne s'agit pas de Google Docs est que l'URL de la page n'est pas google.comet aucun des liens de la page ne mène à un site appartenant à Google.

En cas de doute

En cas de doute sur un courriel que vous recevez, contactez la personne indiquée comme expéditeur pour vérifier directement avec elle avant d'ouvrir les liens contenus dans le courriel. Si l'"expéditeur" n'a pas envoyé le courriel, n'ouvrez absolument aucun lien contenu dans le message et supprimez immédiatement le courriel.

Une autre solution consiste à supprimer le message suspect et à vider la corbeille. Si l'expéditeur est de bonne foi et a besoin de communiquer avec vous, il vous recontactera. Vous perdrez peut-être un peu de temps, mais, espérons-le, pas vos données importantes !

Si vous avez été piégé par un courriel d'hameçonnage, vous pouvez déposer une plainte auprès de la Federal Trade Commission à l'adresse suivante www.ftc.gov/complaint.