Lorsqu'il s'agit de votre disque dur externe ou de votre disque dur à état solide (SSD), les problèmes de déconnexion constante peuvent être tout aussi ennuyeux, en particulier lorsque vous essayez d'accéder à des données importantes.

Rapport sur la cybersécurité :

Le risque négligé de la récupération de données par des tiers

Télécharger le livre blanc imprimable.

Une gestion robuste des risques est indispensable dans l'environnement difficile d'aujourd'hui où les attaques numériques se multiplient contre les actifs vitaux des entreprises et les données réglementées qu'elles sont chargées de protéger.

Ce livre blanc traite d'un risque interne et contractuel souvent non détecté ou non pris en compte : la récupération des données.

- 2021-2022 Statistiques sur les violations de données

- Normes et protocoles de sécurité pour la récupération des données

- Points à prendre en considération

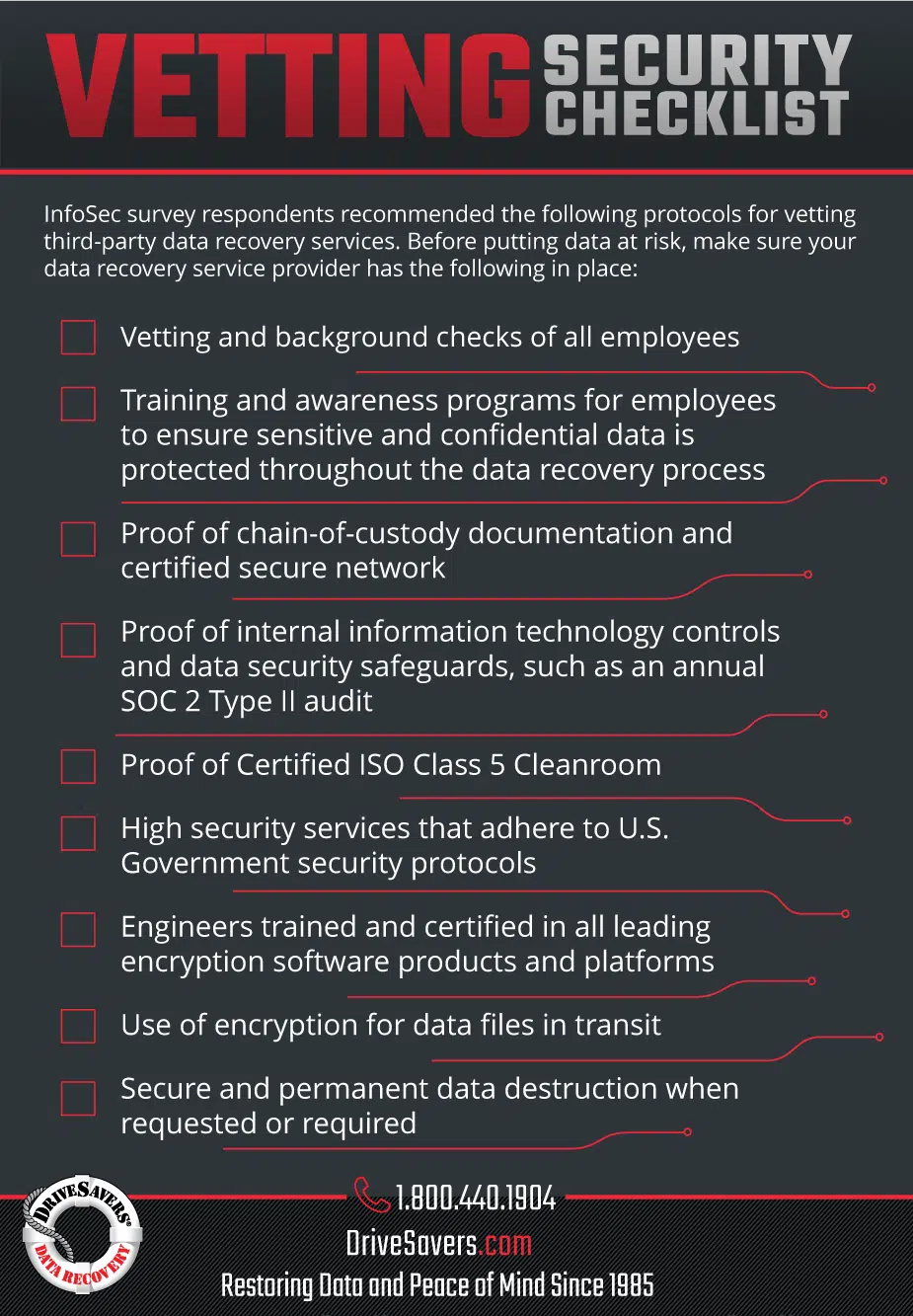

- Liste de contrôle pour la vérification de la sécurité

Introduction

Une gestion robuste des risques est indispensable dans l'environnement difficile d'aujourd'hui où les attaques numériques se multiplient contre les actifs vitaux des entreprises et les données réglementées qu'elles sont chargées de protéger. La plupart des organisations disposent d'une pratique de sécurité dynamique à plusieurs niveaux incorporant de multiples contrôles de sécurité pour protéger ces données sensibles. Les conséquences financières et en termes de réputation d'une perte ou d'une altération des données font de cette pratique une exigence. Ce livre blanc traite d'un risque interne et contractuel souvent non détecté ou non pris en compte - la récupération des données - qui semble être une exception dans une pratique de sécurité à plusieurs niveaux par ailleurs solide.

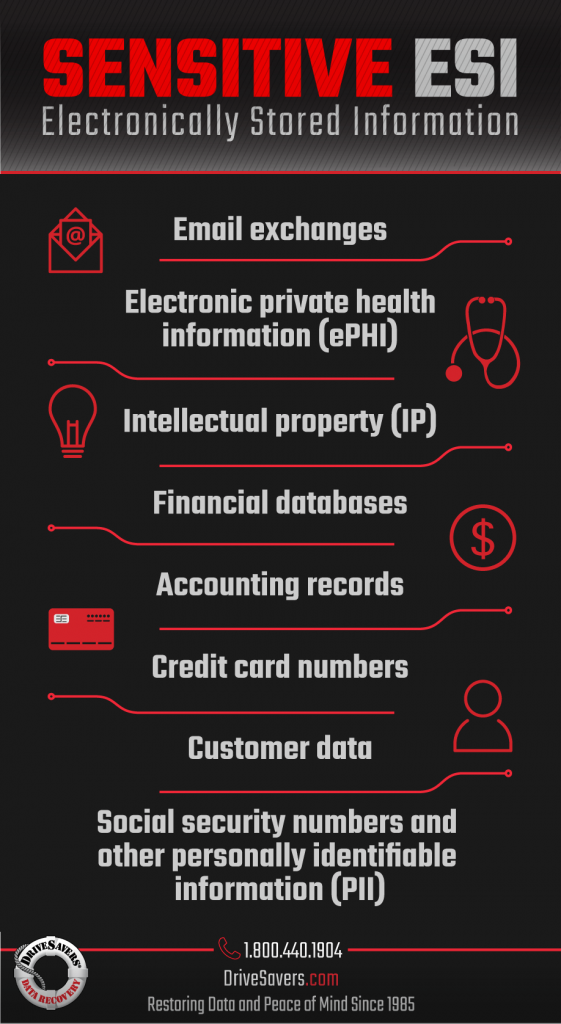

En cas de défaillance d'un dispositif de stockage entraînant la perte ou l'altération de données numériques, peu d'organisations disposent des ressources internes nécessaires pour récupérer ces données, en particulier en cas de dommages physiques ou de défaillance électromécanique. L'appareil doit être envoyé à un fournisseur tiers de récupération de données. Les appareils appartenant à l'entreprise contiennent souvent des informations stockées électroniquement (ESI) sensibles en termes de sécurité, notamment la propriété intellectuelle (IP), les bases de données financières, les fichiers comptables, les échanges de courriers électroniques, les dossiers des clients, les PCI, les PII et les PHI. La plupart des entreprises de récupération de données ne respectent pas les normes des meilleures pratiques pour assurer la protection des données par la cybersécurité ; par conséquent, les fournisseurs de services de récupération de données doivent être classés comme des fournisseurs à haut risque. Si une entreprise ne fait pas preuve de diligence raisonnable avant de faire appel à un fournisseur de services de récupération de données, elle court le risque d'une violation de données qui entraînera d'importants préjudices financiers et de réputation. Inévitablement, il y aura aussi une perte de productivité.

Lorsque les cadres dirigeants et les membres du conseil d'administration n'ont pas correctement planifié cette exception, le personnel informatique est laissé à lui-même pour prendre des décisions en vue de résoudre le problème. Sans protocoles spécifiques en place pour gérer le scénario de perte de données, le personnel informatique peut ne pas être conscient du risque élevé associé à ce processus, ni comprendre l'impact critique des données quittant la sécurité multicouche des installations de l'entreprise et pouvant faire l'objet d'une négligence, d'une fraude ou d'un abus. Une telle action pourrait facilement coûter à une organisation des millions de dollars d'amendes.

La bonne nouvelle, c'est que les changements apportés aux politiques et procédures internes, combinés à des modifications contractuelles avec les entreprises tierces qui traitent les données d'une organisation, atténueront le risque posé par cette exception qui a été autorisée à ne pas être prise en compte dans les protections de cybersécurité par ailleurs solides et stratifiées :

- L'évaluation d'un fournisseur de services de récupération de données doit être mentionnée dans le plan de continuité des activités, le plan de reprise après sinistre ou le plan d'intervention en cas d'incident de l'organisation.

- Les organisations doivent mettre en place des politiques et des lignes directrices pour la sélection d'un fournisseur de services de récupération de données.

- Les pratiques les plus importantes à inclure dans la politique sont présentées sous la forme d'une liste de contrôle plus loin dans ce rapport.

En outre, les organisations doivent s'attaquer aux nouvelles menaces potentielles pour la sécurité des données au cours du processus de récupération des données. Elles doivent notamment s'assurer que si un fournisseur de services en nuage fait appel à un prestataire de services de récupération des données, il doit être tenu d'en informer l'organisation. Bien que le besoin de récupérer des données puisse être urgent, il est crucial que tout soit mis en œuvre pour garantir la protection des données confidentielles et sensibles de l'organisation au cours du processus de récupération.

Ce document propose une feuille de route pour atténuer le risque potentiel lié à l'utilisation de fournisseurs tiers de services de récupération de données. La solution à ce risque à fort impact ne nécessite que des modifications peu coûteuses de la politique et des procédures. Elle garantit que la confidentialité, l'intégrité et la disponibilité des informations sensibles de l'organisation sont préservées pendant le processus de récupération des données.

2021-2022 Statistiques sur les violations de données

Les violations de données peuvent résulter d'attaques malveillantes, allant du ransomware à l'ingénierie sociale, en passant par des défaillances du système ou une simple négligence humaine. Une violation de données peut être due à des failles de sécurité internes, à un fournisseur tiers ou à un fournisseur du circuit d'approvisionnement.

Dans un Étude de juillet 2022Le Ponemon Institute a interrogé des membres de 550 organisations ayant subi une violation de données entre mars 2021 et mars 2022. Les attaques malveillantes ayant entraîné une perte de données comprenaient les ransomwares (11%), les attaques destructrices (17%) et les partenaires commerciaux compromis (19%). Les violations involontaires causées par des actions négligentes d'employés ou de sous-traitants ont entraîné 21% de violations de données.

Selon l'Institut Ponemon, le coût moyen mondial d'une violation de données au cours de cette période s'élevait à 4,35 millions de dollars, les États-Unis se situant en tête du classement avec une moyenne de 9,44 millions de dollars pour une seule violation de données. Ces coûts étaient encore plus élevés pour les établissements de santé et les institutions financières. En outre, plus le nombre d'enregistrements perdus est important, plus le coût de la violation de données est élevé.

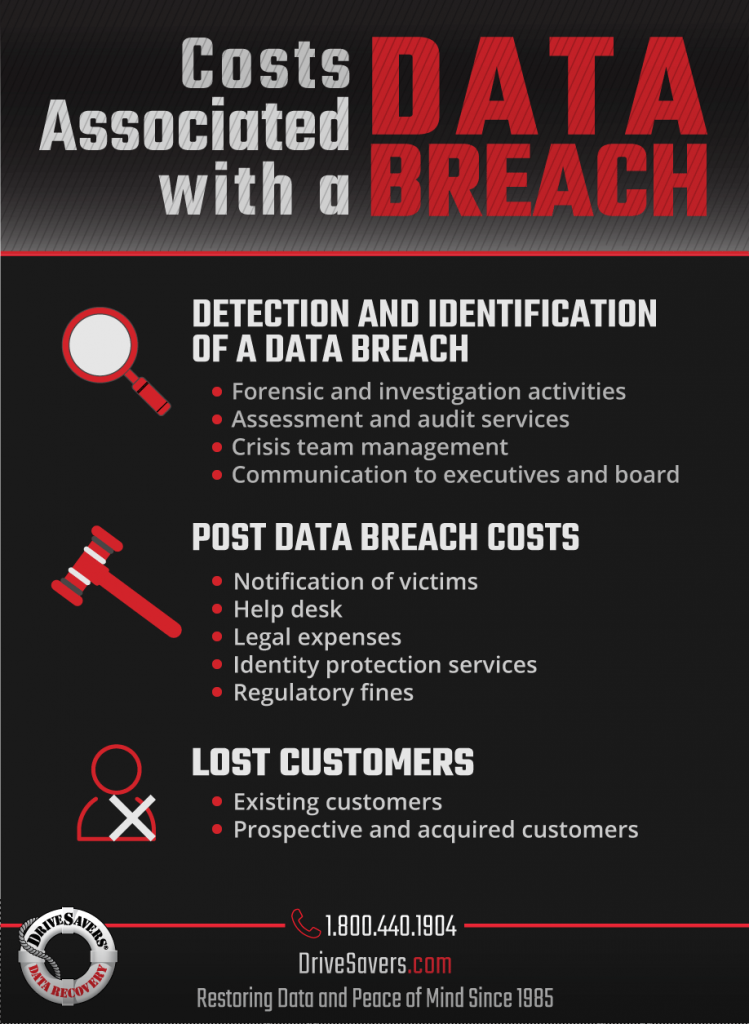

La liste suivante comprend les coûts associés à une violation de données, qui doivent être pris en compte lors de l'élaboration d'un plan de cybersécurité :

-

Cliquez pour agrandir dans un nouvel onglet Une violation de données coûtera à une entreprise la perte inattendue et non planifiée de clients existants. Envisagez de mettre en œuvre des programmes qui préservent la confiance et la fidélité des clients afin de réduire le nombre d'entreprises/clients perdus en cas de violation de données.

- La publicité négative et la détérioration de la réputation de l'entreprise entraîneront une diminution de l'acquisition de nouveaux clients.

- Le coût d'une violation de données dépend de l'ampleur de la violation ou du nombre d'enregistrements perdus ou volés - plus il y a d'enregistrements perdus, plus le coût est élevé.

- Les coûts augmentent avec le temps nécessaire pour identifier et contenir une violation de données. Plus la violation de données est identifiée et maîtrisée rapidement, moins les coûts sont élevés. Les technologies de rupture, l'accès aux applications et aux données basées sur l'informatique en nuage et l'utilisation d'appareils mobiles augmentent la complexité de la gestion des risques de sécurité informatique et des violations de données.

- Coûts liés à la détection et à l'escalade de l'incident de violation de données : activités de police scientifique et d'enquête, services d'évaluation et d'audit, gestion de l'équipe de crise et communications à la direction générale et au conseil d'administration.

- Après une violation de données, l'entreprise doit informer et aider les victimes. Les coûts associés comprennent les activités du service d'assistance, les communications entrantes, les activités d'enquête spéciales, les mesures correctives, les dépenses juridiques, les remises sur les produits, les services de protection de l'identité et les interventions réglementaires. Des amendes peuvent également être infligées en cas d'inefficacité en matière de conformité à la sécurité des données.

Normes et protocoles de sécurité

pour la récupération des données

Les gouvernements du monde entier exigent que les organisations contrôlent et assument la responsabilité de la sécurité des données réglementées et des actions de leurs fournisseurs tiers qui traitent ces données. Parmi les normes publiées, les meilleures pratiques, les pratiques raisonnables et les réglementations, on peut citer SOX, GLBA, PCI, PII, HIPAA, FERPA, ainsi que les lignes directrices et les directives de FDIC, FFIEC et FCPA.

Toutefois, seuls quelques-uns d'entre eux traitent spécifiquement des fournisseurs de services de récupération de données. Deux exemples sont présentés ici : le premier provient du National Institute of Standards and Technology (NIST) et le second des Shared Assessments Groups.

NIST SP#800.34 Rev. 1 - Section 5.1.3, Paragraphe #5 se lit comme suit :

"Les organisations peuvent faire appel à des fournisseurs tiers pour récupérer les données des dispositifs de stockage défaillants. Les organisations doivent prendre en compte le risque de sécurité lié au fait que leurs données soient traitées par une entreprise extérieure et s'assurer que le fournisseur de services fait l'objet d'un contrôle de sécurité approprié avant de remettre l'équipement. Le prestataire de services et ses employés doivent signer des accords de non-divulgation, être correctement cautionnés et adhérer aux politiques de sécurité propres à l'organisation."

Shared Assessments Group -SIG Risk Assessment Tool -Version 6 -Section G. Communications and Operations Management Section reads as follows :

G.4 Les fournisseurs tiers (fournisseurs de sauvegarde, prestataires de services, maintenance des équipements, fournisseurs de maintenance logicielle, fournisseurs de récupération des données, etc. Dans l'affirmative, existe-t-il :

G.4.1 l'examen de la sécurité avant de faire appel à leurs services (logique, physique, autres contrôles de l'entreprise) ;

G.4.2 l'examen de la sécurité au moins une fois par an, sur une base continue ;

G.4.3 l'évaluation ou l'examen des risques ;

G.4.4 les exigences en matière de confidentialité et/ou d'accord de non-divulgation ; et

G.4.5 Obligation de notifier les changements susceptibles d'affecter les services rendus ?

SSAE 18 SOC 2 Type II

Le respect des normes d'audit, telles que le Statement on Standards for Attestation Engagements (SSAE) et le Service Organization Control (SOC), garantit que tous les aspects de l'installation et du réseau sont sécurisés et que les données personnelles et confidentielles ne sont pas compromises.

Des professionnels certifiés, orientés vers le contrôle, qui ont de l'expérience en comptabilité, en audit et en sécurité de l'information, effectuent un audit des objectifs de contrôle, des activités et des processus connexes de l'hébergement de données d'un fournisseur de services, mesuré sur une période de temps (généralement de 6 à 12 mois). L'audit se concentre sur l'identification et la validation des normes de contrôle jugées les plus critiques pour les clients existants et potentiels du fournisseur de services, et couvre tous les aspects de la sécurité dans l'installation, à la fois réseau et physique.

Depuis l'introduction de la loi Sarbanes Oxley de 2002 (section 404) à la suite de la débâcle d'Enron, l'audit SOC est devenu la norme de l'industrie des entreprises pour une structure de contrôle globale. Alors qu'un audit SOC de type I vérifie la "description" des contrôles et des mesures de protection qu'un organisme de services prétend avoir mis en place, l'audit SOC de type II vérifie que tous les contrôles et objectifs d'hébergement des données sont effectivement en place, conçus de manière appropriée, appliqués et fonctionnent efficacement pour atteindre tous les objectifs souhaités en matière de contrôle de la sécurité.

En 2017, l'American Institute of Certified Public Accountants (AICPA) a promulgué des normes d'attestation actualisées pour SOC 1 et 2. Toutes les organisations de services qui souhaitent certifier qu'elles maintiennent des mesures de sécurité conformes à ces protocoles doivent passer le Statement on Standards for Attestation Engagements (SSAE) No. 18, autrement appelé SSAE 18, plutôt que la norme précédente, SSAE 16.

Les nouvelles normes visent à faire converger les différents niveaux de normes de conformité qui existaient auparavant et à aligner toutes les normes américaines sur les normes internationales de conformité. Les nouvelles exigences de ces règlements comprennent une évaluation régulière des risques et un rapport détaillé sur les pratiques de sécurité des services tiers utilisés par une entreprise.

| SSAE 16 | SSAE 18 | SOC I | SOC II |

| Le protocole précédent n'abordait pas l'évaluation des risques de l'entreprise et ne prenait pas en compte la sécurité des services tiers utilisés par l'entreprise. | Le nouveau protocole exige une évaluation régulière des risques et des rapports détaillés sur les pratiques de sécurité des services tiers utilisés par une entreprise. | Examen de la documentation de l'entreprise ; vérification de la documentation des protocoles de sécurité | Examen des systèmes de sécurité en place dans l'entreprise ; examen physique sur place des protocoles de sécurité |

Règlement général sur la protection des données (RGPD) pour l'Union européenne (UE)

Les organisations basées dans l'UE qui traitent les données de leurs clients doivent se conformer au règlement général sur la protection des données (RGPD), qui est entré en vigueur le 25 mai 2018. Ce règlement vise à garantir la sécurité et la confidentialité des données personnelles.

Le GDPR ne s'applique pas seulement aux organisations situées dans l'UE, mais également aux organisations situées en dehors de l'UE si elles offrent des biens ou des services aux personnes concernées de l'UE ou si elles surveillent leur comportement. Il s'applique à toutes les entreprises qui traitent et détiennent des données personnelles de personnes résidant dans l'Union européenne, quel que soit le lieu d'implantation de l'entreprise.

Les normes du GDPR visent à faire converger les différents degrés de conformité qui existaient auparavant et à aligner toutes les normes américaines sur les normes internationales de conformité. Les exigences de ce règlement comprennent une évaluation régulière des risques et des rapports détaillés sur les pratiques de sécurité des services tiers utilisés par une entreprise.

Selon le GDPR, les organisations doivent :

- Ne traiter les données qu'à des fins autorisées

- Garantir l'exactitude et l'intégrité des données

- Minimiser l'exposition de l'identité des sujets

- Mettre en œuvre des mesures de sécurité des données

Points à prendre en considération :

Avant de faire appel aux services d'un fournisseur tiers de récupération de données, les organisations doivent faire preuve d'une plus grande diligence afin d'atténuer le risque de violation de données. Voici quelques questions à se poser :

- Comment votre organisation évalue-t-elle la sécurité, la fiabilité et l'expertise des services tiers de récupération des données ?

- En ce qui concerne la protection des données sensibles ou confidentielles lors de la récupération des données, comment évaluez-vous le processus de sélection de votre entreprise pour choisir un fournisseur de services de récupération de données sécurisé ?

- Votre organisation procède-t-elle à une évaluation des risques liés aux services de récupération des données de tiers avant de les sélectionner ?

Conclusion

Les prestataires de services de récupération de données jouent toujours un rôle important dans le cycle de vie de l'information de l'organisation, car le nombre et la complexité des appareils augmentent pour faciliter la circulation de l'information.

Les membres du conseil d'administration et les cadres dirigeants, en collaboration avec les directeurs informatiques, doivent travailler ensemble pour combler les lacunes en matière de politique et de sécurité que pose la nécessité pour l'organisation de faire appel à des fournisseurs de services de récupération de données tiers.

La politique doit d'abord porter sur les lignes directrices et les procédures internes, puis les transmettre, par le biais de modifications contractuelles, à tous les fournisseurs tiers qui traitent les données sensibles de l'entreprise.

À propos de DriveSavers

À propos de DriveSavers

DriveSavers est le leader mondial de la récupération de données, avec une solide réputation fondée sur un service client exceptionnel, des taux de réussite élevés et le délai d'exécution du service standard le plus rapide du marché.

Depuis plus de 35 ans, DriveSavers récupère des données sur tous les types de périphériques de stockage, y compris les disques durs (HDD), les disques durs à état solide (SSD), les smartphones tels que les téléphones iPhone et Android, les tablettes, les clés USB, les cartes d'appareil photo et les serveurs RAID, NAS et SAN au niveau de l'entreprise.

L'entreprise gère tous les types de pertes de données, y compris les pannes mécaniques, les dégâts matériels, les dégâts des eaux et les incendies, la corruption des données, les suppressions de fichiers, les pannes de tête, et bien d'autres encore.

DriveSavers effectue des récupérations de données sur des disques durs, y compris des disques hermétiques à l'hélium et d'autres technologies avancées de disques durs, à l'intérieur d'une salle blanche certifiée ISO classe 5, exempte de poussière et d'électricité statique - la salle blanche de récupération de données la plus technologiquement avancée de l'industrie.

L'équipe de récupération des dispositifs flash comprend certains des meilleurs esprits et des microsoldeurs les plus habiles de l'industrie. C'est le type de stockage de données qui connaît les changements et les progrès les plus rapides, et DriveSavers récupère régulièrement des données que d'autres ont jugées irrécupérables. Les talentueux ingénieurs de DriveSavers ont été les premiers au monde à récupérer des données sur des cartes logiques Apple M1 et T2 qui avaient été endommagées de façon catastrophique et irréparable.

Avec la certification annuelle SOC 2 Type II, DriveSavers fournit à ses clients le plus haut degré de sécurité disponible dans l'industrie de la récupération de données aujourd'hui. De plus, les ingénieurs en récupération de données de DriveSavers sont des experts en cryptage et en technologie de stockage de données cryptées.

Vous pouvez consulter toutes les autorisations et certifications de DriveSavers sur notre site Internet à l'adresse suivante www.drivesavers.com/proof.

À propos de DriveSavers

À propos de DriveSavers